Dus zo werkt de supply chain attack: je neemt het github developer account over. Daarmee update je de code in de repository met jouw malicious code. Hopelijk niks in de gaten. Anders heb je 12-48 uur de tijd tot ze je werk terugdraaien. Nietsvermoedende developers updaten hun kopie van jouw code met de nieuwe versie, die jouw malicious code bevat. Slashdot bericht hoe $ 184.000 aan Solana is buitgemaakt.

En zo verspreid de hacker zijn code: door anderen het werk te laten doen.

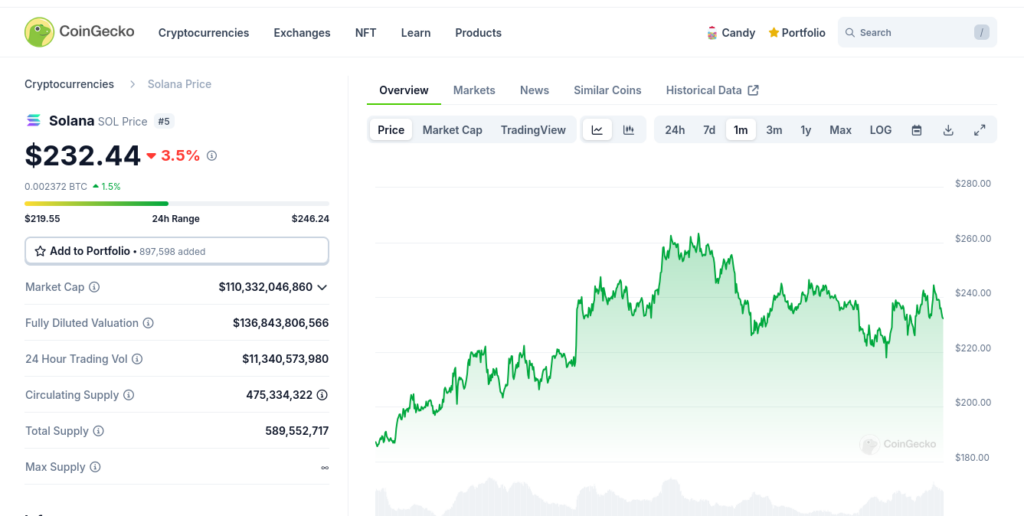

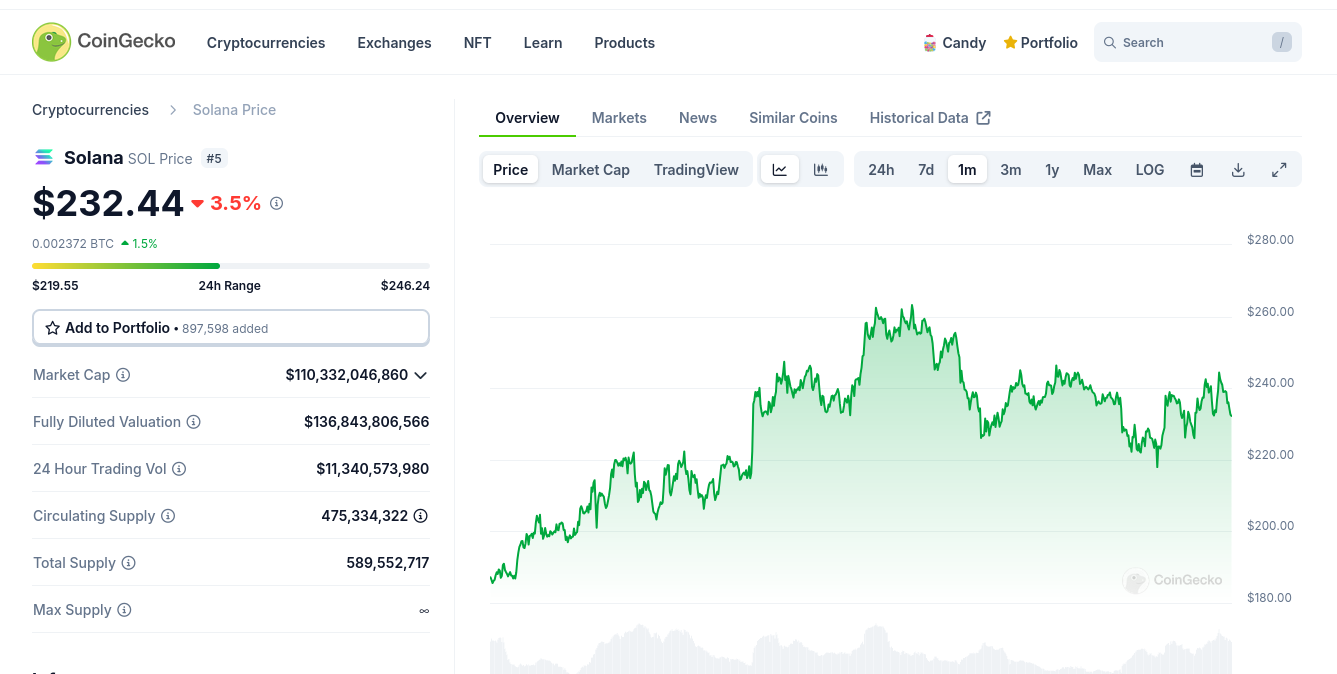

De Solana Crypto gaat om:

- snelle goedkope transacties

- Solano Pay

- Andere decentralized finance *DeFi* toepassingen als Solend (een protocol) en Serum (een exchange)